Периодичная проверка Linux на вирусы является очень важной. Linux более устойчива к вирусам, но также может иметь некоторые уязвимости в безопасности, как и другие системы. Вы обеспокоены тем, что ваш компьютер Linux может быть заражен вредоносным ПО? Вы когда-нибудь проверяли? Хотя системы Linux, как правило, менее подвержены вредоносным программам, чем Windows, они все же могут быть заражены. Много раз они тоже менее явно могут быть скомпрометированы.

Проверка Linux на вирусы

Существует несколько превосходных инструментов с открытым исходным кодом, которые помогут вам проверить, не была ли ваша система Linux жертвой вредоносного ПО. Хотя ни одно программное обеспечение не является идеальным, эти три имеют солидную репутацию и им можно доверять, чтобы найти наиболее известные угрозы.

ClamAV

ClamAV является стандартным антивирусом и, вероятно, будет наиболее знакомым для вас. Существует также версия ClamAV для Windows.

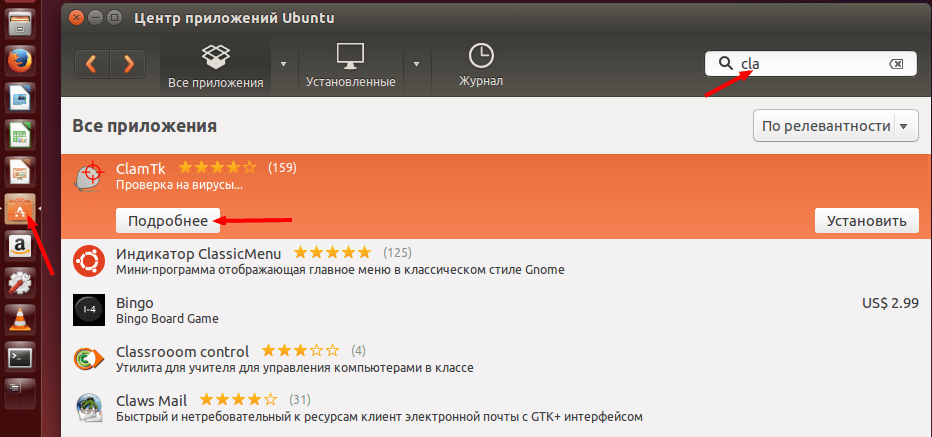

Установите ClamAV и ClamTK

ClamAV и его графический интерфейс упакованы отдельно. Это потому, что ClamAV может быть запущен из командной строки без графического интерфейса. Вы сможете выбрать самый удобный для вас. Тем не менее, графический интерфейс ClamTK проще для большинства людей. Ниже описано, как его установить.

Для дистрибутивов на основе Debian и Ubuntu:

sudo apt install clamav clamtk

Вы также можете найти clamav и clamtk в менеджере пакетов вашего дистрибутива, если вы не используете дистрибутив на основе Ubuntu.

После того, как обе программы установлены, вы должны обновить их вирусную базу. В отличие от всего остального с ClamAV, это должно быть сделано как root или с помощью sudo.

sudo freshclam

Есть шанс, что freshclam запускается как образ. Чтобы запустить его вручную, остановите образ с помощью Systemd. Затем вы можете запустить его как обычно.

sudo systemctl stop clamav-freshclam

Это займет некоторое время, поэтому просто позвольте ClamAV позаботиться обо всем.

Запустите сканирование

Перед запуском сканирования нажмите кнопку «Настройки» и отметьте «Сканирование файлов, начинающихся с точки», «Сканирование файлов размером более 20 МБ» и «Сканирование каталогов рекурсивно».

Вернитесь в главное меню и нажмите «Сканировать каталог». Выберите каталог, который вы хотите проверить. Если вы хотите просканировать весь компьютер, выберите «Файловая система». Возможно, вам придется перезапустить ClamTK из командной строки с помощью sudo, чтобы это работало.

После завершения сканирования ClamTK сообщит вам обо всех обнаруженных угрозах и позволит выбрать, что с ними делать. Их удаление, очевидно, лучше, но может дестабилизировать систему. Это сводится к решению суда для вас.

Chkrootkit

Проверка Linux на вирусы имеет множество вариантов. Но, один из самых удобных именно этот. Следующее сканирование для установки — Chkrootkit. Он сканирует тип вредоносного ПО, специфичного для Unix-подобных систем, таких как Linux и Mac, — руткит. Как следует из названия, целью руткитов является получение root-доступа в целевой системе.

Chkrootkit сканирует системные файлы на наличие признаков вредоносных изменений и проверяет их по базе данных известных руткитов.

Chkrootkit доступен в большинстве репозиториев. Установите его с вашим менеджером пакетов.

sudo apt install chkrootkit

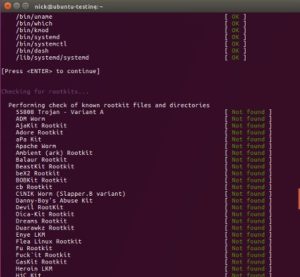

Проверить руткиты

Этот очень прост в управлении. Просто запустите команду от имени пользователя root или с помощью sudo.

sudo chkrootkit

Он очень быстро запустит список потенциальных руткитов. Это может на некоторое время приостановить сканирование файлов. Вы должны увидеть «ничего не найдено» или «не заражено» рядом с каждым.

Программа не дает окончательного отчета по окончании, поэтому вернитесь назад и вручную проверьте, что никаких результатов не появилось.

Вы также можете направить программу в grep и искать INFECTED, но это не все поймает.

Известные ложные срабатывания

В Chkrootkit есть странная ошибка, которая сообщает о ложном срабатывании для Linux / Ebury — Operation Windigo. Это давно известная ошибка, вызванная введением флага -G в SSH. Есть несколько ручных тестов, которые вы можете запустить, чтобы убедиться, что это ложное срабатывание.

Сначала запустите следующее как root.

find /lib* -type f -name libns2.so

Ничего не должно получиться. Затем убедитесь, что вредоносное ПО не использует сокет Unix.

netstat -nap | grep «@/proc/udevd»

Если ни одна из команд не приводит к каким-либо результатам, система чиста.

Там также, кажется, может быть довольно новый ложный положительный результат для tcpd в Ubuntu. Если это действительно дает положительный результат в вашей системе, исследуйте дальше, но помните, что результат может быть неверным.

Вы также можете встретить записи для wted. Это может быть вызвано повреждением или регистрацией ошибок при сбоях системы. Используйте последний, чтобы проверить, совпадают ли времена с перезагрузками или сбоями. В этих случаях результаты, вероятно, были вызваны этими событиями, а не злонамеренной деятельностью.

Если говорить о том, что проверка Linux на вирусы является очень простым способом сохранения надежности и производительности системы, то нужно и рассказать про самый удобный способ для новичков.

Rkhunter

Rkhunter — еще один инструмент для поиска новичков. Хорошо запустить оба Chkrootkit в вашей системе, чтобы убедиться, что ничего не проскользнуло в трещины, и проверить ложные срабатывания.

Опять же, этот должен быть в репозиториях вашего дистрибутива.

sudo apt install rkhunter

Запустите сканирование

Сначала обновите базу данных rkhunter.

sudo rkhunter —update

Затем запустите сканирование.

sudo rkhunter —check

Программа остановится после каждого раздела. Вы, вероятно, увидите некоторые предупреждения. Многие возникают из-за неоптимальных конфигураций. Когда сканирование завершится, вам будет предложено взглянуть на полный журнал активности по адресу /var/log/rkhunter.log. Вы можете увидеть причину каждого предупреждения там.

Готово! Проверка Linux на вирусы завершена и Вы можете быть уверены в надежности системы. Надеюсь, ваша система оказалась чистой. Будьте внимательны и проверяйте все полученные результаты, прежде чем делать что-либо радикальное.

Если что-то не так по закону, взвесьте ваши варианты Если у вас есть руткит, создайте резервную копию файлов и отформатируйте этот диск. Там действительно нет другого пути.

Держите эти программы обновленными и регулярно сканируйте. Безопасность всегда развивается, и угрозы приходят и уходят. Это зависит от вас, чтобы оставаться в курсе и бдительны.